Capítulo III : Consolidar

3.9 ¿Cómo gestionar la tecnología y la información en el trabajo híbrido?

Introducción

Adoptar, promover y educar en el uso de tecnologías de la información es esencial para que el trabajo híbrido ocurra sin impactar la continuidad operativa del negocio. Desde el acceso básico a servicios de conexión a internet hasta el uso de aplicaciones como servicios en la nube se transforman en elementos que toda empresa debe explotar para sostener las mejoras en productividad y satisfacción de los clientes logradas durante la pandemia.

Desde el punto de vista de madurez de trabajo híbrido, en la primera etapa establecer se deben seleccionar y habilitar los elementos básicos pero fundacionales de conectividad, infraestructura, aplicaciones y seguridad de la información, para luego evolucionar al estado de consolidación mediante la promoción y adopción de prácticas en el uso de tecnologías más avanzadas y robustas.

Revisando la literatura, Satya Nadella – CEO de Microsoft – advierte que: “todo se vuelve más complejo, no menos complejo, en el trabajo híbrido.” McKinsey indica que “el modelo híbrido es más complicado que uno completamente remoto,” como el que se vivió durante la pandemia. Es por ello que deben cuidar de múltiples aspectos al seleccionar la tecnología para habilitar el trabajo híbrido de los colaboradores/as en las organizaciones. Pero, más importante aún, es cómo se usa, mitigando sus riesgos inherentes. Por ejemplo, diseñando e implementando un gobierno, procesos, procedimientos y prácticas de seguridad de la información y ciberseguridad.

¿Qué dice la literatura?

En estos últimos dos años se ha escrito en forma abundante sobre cómo se migró desde el trabajo remoto, provocado por la confinación obligada por la pandemia, a la adopción sustentable del trabajo híbrido.

Según McKinsey (2021)1, el 90% de las organizaciones a nivel global combinará el trabajo híbrido y el presencial, aunque el 68% aún no tiene un plan detallado, incluyendo ciberseguridad, que haya sido comunicado o implementado. Las amenazas informáticas a menudo prosperan en escenarios donde hay ausencia de preparación y falta de toma de decisiones estratégicas.

En general, los planes para la habilitación del trabajo híbrido cubren tres dimensiones: personas, lugares y procesos. Microsoft & Nimbutech (2021) señala:

“Respecto de las personas, los planes establecen una nueva cultura organizacional para adoptar el trabajo híbrido, en la cual las expectativas de la nueva experiencia del empleado/a se hagan realidad incluyendo flexibilidad, aprendizaje, bienestar e inclusión. En cuanto a los lugares, las acciones deben buscar cómo traer a las personas de vuelta al lugar de trabajo de forma segura, diseñar pensando en las personas que no están en la sala de reuniones y transformar los espacios físicos en servicios inteligentes con tecnología basada en la nube. Finalmente, las iniciativas relacionadas a los procesos deben procurar la digitalización de todos los procesos empresariales, desde las operaciones hasta las ventas, creando una plataforma digital para transformar toda la empresa, migrando todo a la nube, tan pronto como sea posible, exigiendo seguridad de confianza cero (zero trust) desde la nube hasta el perímetro.” 2

En estas tres dimensiones la selección de la tecnología y las prácticas de su uso son factores críticos para migrar exitosamente al trabajo híbrido permanente.

¿Qué dicen las organizaciones?

En las entrevistas y focus groups, realizadas como parte de este estudio, se menciona que los servicios de Tecnologías de la Información y Comunicaciones (TIC) son habilitantes clave para el trabajo híbrido.

“Había dos habilitadores que son clave: tecnología y conectividad que nosotros teníamos resuelto. Entonces ante el problema, dijimos, señoras y señores, váyanse todos para la casa.” (Empresa de Informática y Telecomunicaciones)

El estudio también demostró que el estado de madurez en el uso de estas tecnologías estableció la velocidad con que las empresas se adaptaron y activaron diferentes modelos de teletrabajo, permitiendo dar continuidad operativa al negocio, en especial para aquellas áreas administrativas de las empresas, como también para las empresas de servicios.

“Nos aseguramos también, de que la conexión a internet de los colaboradores que están haciendo trabajo híbrido, o teletrabajo en algunos casos, sea adecuada para poder tener y sostener reuniones, para poder hacer presentaciones, o manejar incluso los sistemas propios de la compañía, que son a través de VPN.” (Empresa de Informática y Telecomunicaciones)

En adición a contar con conectividad y computadores, es clave tener y usar las herramientas de software y aplicaciones para desarrollar el trabajo en forma remota, definiendo y adoptando prácticas comunes que faciliten la coordinación, realización y seguimiento de actividades y reuniones colaborativas, incluyendo actividades del ámbito de gestión de personas tales como los procesos de contratación e inducción de empleados/as nuevos.

“Habíamos digitalizado muchas plataformas internas, acceso a la información, herramientas de colaboración, que permitían que las personas que estaban afuera no estuvieran, entre comillas, desconectadas, sino que pudieran trabajar de manera normal.” (Empresa de Servicios)

Nuevamente se observa que aquellas empresas más maduras en el uso de tecnologías de información tuvieron menos fricción para lograr un régimen operativo más estable, pues ya contaban con las herramientas y las prácticas de trabajo colaborativo virtual.

“Desde ya hace mucho tiempo nosotros usamos el calendario para todo, para bloquear si tienes que ir al doctor o ir a buscar a los niños al jardín, tenemos una cultura de calendario que nos permitía tener esa flexibilidad para poder por lo menos ahorrarnos en temas de coordinación.” (Empresa de Informática y Telecomunicaciones)

Aquellas más inmaduras, tuvieron que “hacer camino al andar,” es decir, a medida que encontraban problemas y dificultades para adaptarse al trabajo remoto, establecer acuerdos y protocolos para facilitar esta nueva forma de trabajo a distancia.

“De tal manera de que todos tengamos en nuestra cabeza, de que, si sonó el teléfono o me mandaron un chat, es porque es urgente, y si no es tan urgente me mandan un correo. Estamos todavía en esta evolución.” (Empresa de Servicios)

“Lo que hicimos fue establecer ciertos parámetros para que todos nos ajustemos a eso y no hubiera tanta ensalada de tecnologías y su uso.” (Empresa de Servicios)

Sin embargo, persiste la preocupación de que el trabajo de manera remota no facilita un trabajo creativo efectivo, por la distancia entre las personas.

“Los procesos administrativos, de ventas o en esas cosas anda bien, pero los procesos creativos son más difíciles y tienen carencia.” (Empresa de Servicios)

Las entrevistas destacaron el foco en proveer una gran experiencia al empleado/a, que trabaja tanto remoto como presencial, al momento de escoger la infraestructura tecnológica de las salas de reuniones, procurando establecer equidad en términos de visibilidad, participación y colaboración.

“Asegurar un formato y asegurar la tecnología que permita estas reuniones híbridas, donde las personas que están desde su casa puedan estar en las mismas condiciones que los que están en la oficina.» (Empresa de Informática y Telecomunicaciones)

“Habilitar una cantidad importante (de salas de reuniones) y con tecnología que te permita tener una reunión en que la gente esté más integrada, que no se sienta que no está en la reunión.”(Empresa de Informática y Telecomunicaciones)

“Hasta la ramada del dieciocho es híbrida y la transmiten por Zoom.” (Empresa de Servicios)

Las entrevistas destacan el cuidado y autocuidado que deben ejercer los trabajadores/as a distancia. Las prácticas mencionadas abarcan desde proveer elementos adecuados hasta hacer pausas y ejercicios de elongación para prevenir enfermedades y dolencias físicas, ya sea trabajando en la oficina o desde la casa.

“También hicimos el entrenamiento de la mutualidad en temas ergonómicos y de seguridad, que cada persona que estaba en teletrabajo debía cumplir.” (Empresa Productiva)

“Le entregamos a todos un set de teletrabajo que consistía en cosas súper básicas, pero era la cosita para parar el notebook porque te genera un problema visual, y el apoya brazo, una silla ergonómica, el teclado, el mouse nuevo. Entonces, les hicimos una capacitación donde les enseñamos también ejercicios de relajación, pausas activas, los cuidados que tenían que hacer desde su casa, les entregamos este equipamiento y a quienes no podían venir, se los mandamos a sus casas.” (Empresa de Informática y Telecomunicaciones)

¿Cómo se hace?

Para habilitar el trabajo híbrido, desde la perspectiva de la Tecnología de la Información (TI), es necesario considerar:

- Las características del equipamiento e infraestructura que permite realizar el trabajo en forma remota y segura, visto como redes de conectividad.

- La infraestructura computacional que aloja las soluciones de software.

- Las aplicaciones y software que comúnmente se utilizan en esta modalidad de trabajo.

- Los aspectos de seguridad de la información y ciberseguridad necesarios para proteger los activos informáticos de la empresa.

- Prácticas de ergonomía para cuidar la salud física mientras trabajamos, ya sea en la oficina o desde la casa.

Redes de conectividad

Las redes de comunicaciones permiten la conexión remota de diferentes dispositivos, tales como computadores personales, tabletas o smartphones, a la red corporativa de la empresa para acceder a aplicaciones del negocio y del usuario final. El acceso seguro a estas redes es fundamental para habilitar el trabajo remoto y para ello la organización de TI de la empresa debe definir las políticas de seguridad (incluyendo componentes tecnológicos y su configuración) de la infraestructura que estime pertinente de acuerdo con los escenarios de riesgo que desee mitigar.

Conectividad a la red corporativa

Se entiende como red corporativa toda aquella infraestructura y equipamiento de redes de conectividad que permite la interconexión de los edificios, plantas, sucursales y oficinas de la empresa.

Dado que el trabajo híbrido precisa de la conectividad de computadores personales y dispositivos móviles desde localidades fuera de la red corporativa es necesario que estas conexiones sean seguras para evitar la exposición y acceso indeseado a la información o sistemas de la empresa.

Figura: Conectividad a la Red Corporativa

Fuente: Elaboración propia

Fuente: Elaboración propia

En adición a las políticas de seguridad configuradas en la infraestructura de redes y de las conexiones seguras vía VPN, se debe asegurar que la persona que ha accedido a los recursos informáticos de la empresa sea la persona autorizada y no otra. Para ello existe el método de autenticación de múltiples factores (multi-factor authentication), el cual solicita al usuario proveer dos o más evidencias (factores) de su identidad para otorgar el acceso. Los factores de autenticación pueden ser de conocimiento (algo que sólo el usuario sabe; ej., una clave o el nombre de su primera mascota), de posesión (algo que sólo el usuario tiene; ej., un objeto físico tal como un token de seguridad o tarjeta del banco o llave) o inherente a la persona (algo que sólo la persona posee; ej., su huella dactilar). A mayor cantidad de factores solicitados, aumenta la dificultad de suplantación de la identidad de la persona.

Existen distintos dispositivos, de hardware y/o software, que permiten habilitar el método de autenticación de múltiples factores.

Las políticas de seguridad, definidas por la organización de TI, también se extienden a las configuraciones de los dispositivos que se conectan a la red corporativa. En general, las Políticas de Seguridad de los Dispositivos Móviles establecen requisitos mínimos que se deben cumplir para poder establecer una conexión autorizada, los cuales se verifican antes de otorgar el acceso. Dentro de estos requisitos se incluyen tener instalado y mantener actualizado softwares que permiten prevenir el malware (software o programa malicioso), tales como el antivirus, así como también tener instalados los parches de vulnerabilidades de las aplicaciones que son utilizadas en los computadores.

El trabajo híbrido ha traído un cambio importante en el tipo de tráfico que circula en las redes corporativas, pues ha aumentado la transmisión de video y de audio versus el de datos puros. Debido a ello, es necesario realizar un análisis del nuevo perfil de tráfico en las redes corporativas y eventualmente cambiar las asignaciones de ancho de banda para los diferentes tipos de tráfico.

Además, la cobertura, densidad y capacidad de las antenas de la red WiFi (Wireless Fidelity) en los edificios, oficinas e instalaciones de la empresa deben ser analizadas para adecuar estos aspectos a la nueva distribución de las posiciones en las cuales se ubican los colaboradores/as que trabajan en forma presencial en las dependencias de la empresa. Este análisis es esencial para asegurar la continuidad operativa de los accesos a la red corporativa. Estos patrones de accesos cambiarán dinámicamente dado que el trabajo híbrido tiende a flexibilizar la asignación de oficinas y puestos de trabajo y el uso de espacios comunes y salas de reuniones.

Conectividad en el hogar

La disponibilidad, continuidad y calidad de los servicios de acceso a internet son características relevantes para hacer posible un adecuado trabajo híbrido desde localidades que no cuentan con acceso directo a la red corporativa, como es el caso de las casas de los empleados/as.

Hay varios aspectos a considerar al momento de suscribir el servicio de acceso a internet, pues la variedad de opciones depende de la localidad desde donde se realiza el trabajo remoto. Entre estos aspectos se encuentran:

- La factibilidad técnica de los proveedores de servicios internet, también llamados ISP (Internet Service Provider).

- El medio de conectividad (cable coaxial, fibra óptica, inalámbrica o banda ancha móvil o satelital).

- El ancho de banda provisto (medido en Mbps, millones de bits por segundo).

- La modalidad de suscripción (prepago y postpago).

Existen múltiples ISP en el territorio nacional que ofrecen diferentes paquetes de servicios de acuerdo con la localidad geográfica del cliente (ejemplos: Entel, Telefónica – Movistar, Claro – VTR, GTD). En algunos sectores y localidades, pudiera ser el caso que exista un único proveedor ISP. El despliegue de la red 5G a lo largo del territorio nacional traerá mayor cobertura de los servicios de internet, especialmente en localidades rurales y remotas. En algunas localidades del territorio nacional existe la posibilidad de contratar acceso a internet a través de servicios satelitales.

El servicio de Banda Ancha Móvil (BAM) es una buena alternativa para contar con un servicio de conexión a internet como contingencia en caso de que el servicio internet principal sea interrumpido inesperadamente. Adicionalmente, el uso del celular como “hotspot”, compartiendo su enlace inalámbrico 4G o 5G, es también una buena opción como plan de contingencia, equivalente a la BAM.

Conectividad desde cualquier lugar

Si el empleado/a requiere trabajar desde otra localidad que no sea una oficina de la empresa o su hogar, es necesario que se cumplan ciertas condiciones mínimas para garantizar una conexión segura.

En primer lugar, la red WiFi a la que se conecte debe ser conocida. Por ejemplo, la red WiFi provista por un cibercafé, con clave de acceso privada, es probablemente más segura que una red WiFi pública de libre acceso en un aeropuerto.

Infraestructura de hardware

Esta sección aborda la infraestructura de hardware de los puntos extremos (end-point) de conexión utilizados en el trabajo remoto, incluyendo computadores personales, dispositivos móviles y equipamiento de salas de reuniones en las oficinas de la empresa.

Computadores personales y dispositivos móviles

Actualmente, prácticamente todos los empleados/as utilizan para realizar su trabajo, en forma diaria y frecuente, un computador personal, estacionario (PC) o portátil (laptop, notebook), complementado con un dispositivo móvil, como puede ser una “Tableta” (Tablet) y/o un teléfono celular tipo smartphone.

Adicionalmente, el levantamiento en terreno realizado en este estudio evidenció una mejor preparación, rápida respuesta y menor impacto en la continuidad del negocio en aquellas empresas que contaban con un mayor porcentaje de empleados/as con notebooks y dispositivos móviles cuando se adoptó, en forma repentina y reactiva, el trabajo remoto como respuesta al confinamiento obligatorio causado por la pandemia del COVID-19.

La actual ley del trabajo a distancia y teletrabajo establece que el empleador debe proveer todos los recursos necesarios para el desarrollo del trabajo a distancia. Por ello, el empleador debe proveer el PC o notebook, entre otros servicios y suministros. En el caso que el rol o función del empleado/a lo requiera, se debería proveer un smartphone.

El trabajo híbrido aproxima el entorno del trabajo corporativo de la oficina al entorno personal en el hogar y, por lo tanto, existe la tendencia natural del empleado/a de usar su propia infraestructura tecnológica (su computador personal y otros dispositivos móviles) para desarrollar las actividades laborales. Esta tendencia se conoce como “Bring Your Own Device”(Traiga su Propio Equipo) o BYOD. Abrir la opción de usar dispositivos que pertenecen al empleado/a tiene impactos importantes en el ámbito de Seguridad de la Información de la empresa.

Estación de trabajo para el trabajo híbrido en casa

Con el objeto de garantizar la salud física de los empleados/as que trabajan desde su casa en régimen de trabajo híbrido, es necesario proveerles, en adición al PC o notebook, los siguientes componentes de tecnología para configurar su estación de trabajo:

- Pantallas LCD entre 19” y 24”

- Hay roles que dada la cantidad de información que se maneja pudieran requerir de dos pantallas. Si este fuera el caso, estas deben ser del mismo modelo y tamaño para evitar diferencia en brillo y colores. Ambas deben ser configuradas con la misma resolución para evitar distinta calidad de imagen y tamaño de imágenes y textos.

- Es deseable que la pantalla tenga un buen apoyo y sea de altura ajustable para su adecuado uso ergonómico (ver sección Ergonomía en el Trabajo).

- Auriculares, ya sea en modalidad de audífonos o cintillo, ambos con micrófono.

- Teclado en español.

- Mouse.

- Cámara WebCam de 720 o 1024 (1K) píxeles.

- Mesa Escritorio a 70 cm. de altura del piso.

- Silla de 5 ruedas con regulación de altura tanto para el asiento como los apoyabrazos y con apoyo lumbar.

Contar con una estación de trabajo como la descrita anteriormente es relevante para evitar el uso permanente o por tiempo prolongado de un notebook, pues esa práctica no es recomendable debido al potencial impacto negativo en la salud física del empleado/a. Esto se debe a que los notebooks tienen un teclado de menor tamaño y no cuentan con teclado numérico separado, necesario para roles que requieren gran volumen de ingreso de datos numéricos, y que la pantalla de un notebook es reducida (11” a 15”) comparada con una pantalla normal (17”a 24”) y, además, fuerza al usuario a inclinar su cabeza permanentemente resintiendo el cuello y la postura del usuario.

Sala de reuniones en la oficina para facilitar el trabajo híbrido

Con el retorno a la oficina post pandemia COVID-19, es clave habilitar el trabajo híbrido tanto en las casas de los empleados/as que adopten esta opción, como también en los espacios de las oficinas de la empresa. Allí es necesario contar con oficinas habilitadas con tecnología de videoconferencia que permita la colaboración entre empleados/as en la oficina con aquellos conectados remotamente.

En general, las oficinas habilitadas para el trabajo híbrido deben contar como mínimo con los siguientes componentes:

- Pantalla o televisor de 40” o más.

- Dispositivos de videoconferencia con cámaras, parlantes y micrófonos.

- Software de videoconferencia que permita la conexión y control de estos dispositivos.

- Cables USB y HDMI y cajas de extensión de señales, si fuese necesario.

El equipamiento descrito es referencial en términos de componentes. Dependiendo del tamaño de la oficina y de las características de la experiencia que se desee habilitar, puede requerirse tecnología adicional como, por ejemplo: pizarras digitales (con captura y transmisión de imagen), más de una pantalla, múltiples micrófonos, y cámaras sensibles al movimiento del presentador.

Uso de servicios cloud – IaaS y PaaS

Actualmente los servicios en la nube, o servicios Cloud, permiten tener acceso y consumir recursos virtualizados de infraestructura y plataformas, también conocidas como IaaS (Infrastructure as a Service) y PaaS (Platform as a Service), respectivamente. Entre los servicios Cloud que son de interés para habilitar el trabajo híbrido se encuentran el almacenamiento de documentos, así como también la creación de máquinas virtuales que emulan un Computar Personal (Desktop as a Service).

El almacenamiento de documentos está disponible a través de diferentes proveedores de servicios Cloud, los cuales esencialmente permiten almacenar documentos de cualquier tipo, en forma segura, y en volúmenes casi sin límites. Muchos de ellos son de consumo gratuito hasta un cierto límite (por ejemplo, 1 terabyte). Una de las características más importantes al usar el almacenamiento Cloud de documentos es que estos pueden ser fácilmente compartidos con otros usuarios del mismo servicio, dando así vida a un espacio virtual de trabajo colaborativo. El uso de estos servicios también tiene la ventaja de permitir almacenar la información de la empresa en un mismo lugar y no diseminada y confinada a los discos duros de los computadores personales. En general, los proveedores de plataformas de productividad incluyen estos servicios de almacenamiento como parte de la suite (por ejemplo, OneDrive de Microsoft 365 o Drive de Google Workspace). Otros proveedores de este tipo de servicio, bien posicionados y confiables, son DropBox e iCloud de Apple.

Los servicios Cloud de cómputo virtual permiten crear un PC Virtual, también conocido como Escritorio Virtual o Virtualización de Escritorio. Este tipo de servicio se denomina Desktop as a Service (DaaS) o Virtual Desktop Infrastructure (VDI), que permite emular un ambiente de computador personal en Cloud, personalizado al usuario que lo accede, incluyendo las aplicaciones de negocio y propias que podría tener en un PC físico. El acceso a este servicio puede ser desde cualquier PC (físico), tablet o smartphone que tenga acceso a internet, sin necesidad de una conexión VPN ni contar con configuración estándar de la empresa en dichos equipos. Dicho de otra forma, el computador personal puede tener un sistema operativo sin políticas de seguridad corporativas. Esto no pondrá en riesgo la seguridad de los datos e información que se trabajen en el Escritorio Virtual, pues su acceso y visibilidad está confinado a la sesión de trabajo en el Cloud DaaS cada vez que el usuario se conecte y autentique. Esta solución es muy apropiada para fuerza de ventas que están en forma permanente en las oficinas de sus clientes y necesitan un dispositivo móvil liviano para acceder a sistemas como un CRM. También se utiliza esta solución como parte de los planes de continuidad de negocio (Business Continuity Plan, BCP). Esta es también una solución adecuada para habilitar la opción BYOD para el uso de dispositivos propios del empleado/a. Existen varios proveedores con este tipo de servicios, como Microsoft y Citrix. Finalmente, el DaaS permite una administración, supervisión y escalamiento de este tipo de servicio de forma centralizada.

Aplicaciones del negocio y del usuario final

Una vez definida la conectividad y la infraestructura tecnológica adecuada, tanto en la oficina como fuera de ella, es necesario que la empresa, a través de su organización de TI, asegure que sus aplicaciones de negocio y de usuario final cuenten con las funciones y características de seguridad, las cuales se describen en esta sección.

Aplicaciones del negocio

Las aplicaciones de negocio cuentan con diferentes requisitos de seguridad, abarcando desde definir diferentes perfiles de acceso y uso para asegurar una clara y auditable segregación de funciones en cada aplicación de negocio hasta garantizar que el desarrollo de líneas de programación de las aplicaciones e interfaces se desarrolle bajo estrictas prácticas de codificación segura.

Los mayores riesgos yacen en las aplicaciones más antiguas (llamadas legacy), ya sea de desarrollo propio (“in house”) o de “caja” (soluciones de paquete) de proveedores, pues estos pueden contar con un único usuario de administración y/o un único usuario final, no tener más soporte del proveedor y, por lo tanto, sin soluciones o parches a vulnerabilidades de seguridad. El trabajo remoto ha aumentado los niveles de riesgo que este tipo de situaciones exponen a las empresas que aún usan piezas de software de tecnologías obsoletas, ya fuera de soporte por parte de los proveedores.

Aplicaciones, servicios y plataformas para el trabajo híbrido de los colaboradores/as

Actualmente existe una gran variedad de oferta de servicios, aplicaciones y plataformas de herramientas confiables y seguras accesibles en internet. Estas permitieron que muchos trabajadores/as (dependientes e independientes) pudieran desempeñar sus labores en forma virtual y remota durante la pandemia del COVID-19.

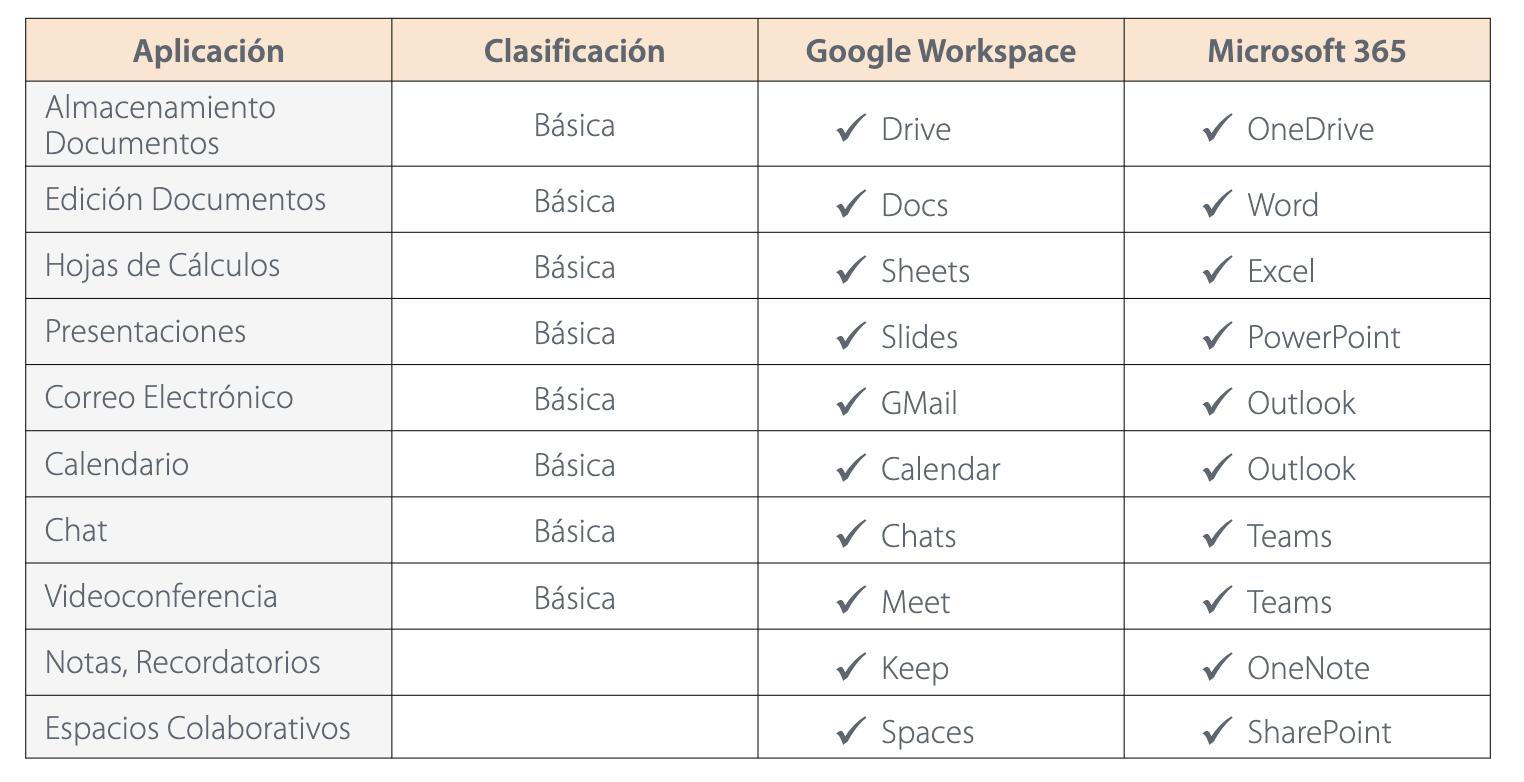

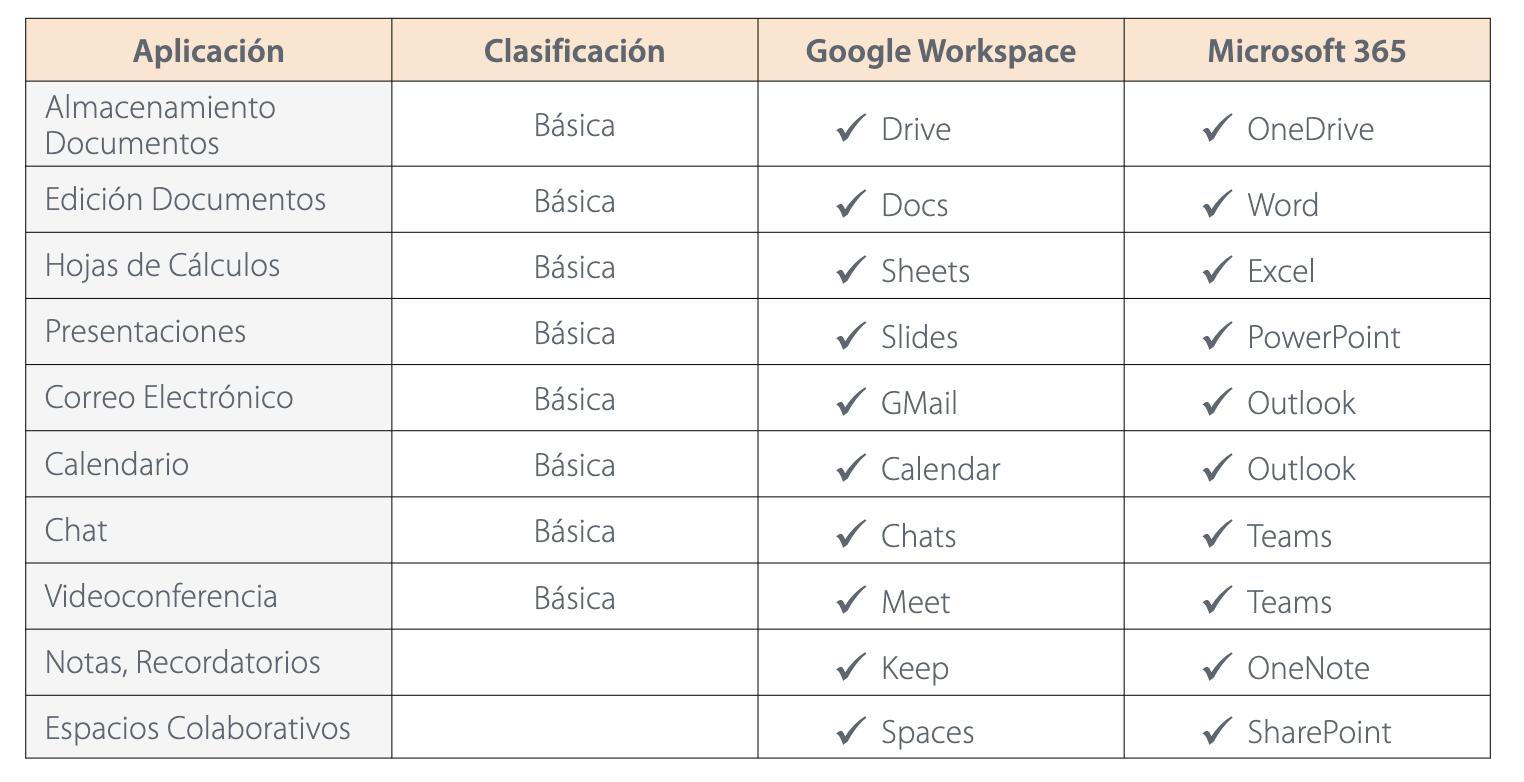

Por un lado, están las aplicaciones de videoconferencia que dan continuidad a las reuniones o sesiones de trabajo en forma remota de dos o más empleados/as. Por otro lado, están las denominadas plataformas o “suites” de herramientas de productividad y colaboración que han permitido a los empleados/as continuar con la ejecución de sus propias tareas y actividades, como así también en las que deben colaborar con otros colegas (ej., editar un documento en forma compartida para diseñar un producto o una campaña de marketing). Con respecto a las suites de herramientas de productividad y colaboración, las más completas y de mayor uso en el mercado son las provistas por Microsoft y Google, teniendo ambas ofertas de servicios diferenciados tanto para empresas como para personas. Microsoft 365 ofrece un entorno híbrido que ha evolucionado desde el PC (físico) hacia los servicios en su propia Cloud, mientras que Google Workspace es una plataforma nativa en la propia Google Cloud.

En la siguiente tabla se puede observar una comparación de las herramientas, aplicaciones y servicios que Microsoft y Google ofrecen, identificando aquellas básicas para habilitar un trabajo híbrido colaborativo.

El trabajo híbrido trae consigo una forma de trabajo en la que se mezclan las reuniones de trabajo con momentos de colaboración asincrónica entre colaboradores/as que se encuentran en distintos lugares. Estas plataformas colaborativas deben ser utilizadas para facilitar dicha interacción asincrónica en cualquier momento. Así, por ejemplo, mientras varios colaboradores/as están editando un mismo documento compartido, ellos puedan reunirse rápidamente (con un par de “clicks”) en una sesión de videoconferencia.

A su vez, las aplicaciones de videoconferencia han experimentado una gran expansión en términos de uso y popularidad, así como también una acelerada evolución en las funcionalidades disponibles. Esto se debe a que los proveedores habilitaron nuevas funcionalidades para facilitar la interacción y colaboración de los participantes y así ganar su preferencia. Estas aplicaciones han sido una pieza fundamental para dar vida al trabajo remoto e híbrido. La oferta es bastante más amplia que en la categoría anterior, en término de proveedores, destacándose la aplicación Zoom por su libre acceso y variadas funcionalidades, así como también su disponibilidad en múltiples sistemas operativos (iOS, Android, Microsoft Windows). Existen otras aplicaciones disponibles, adicionales a Google Meet y Microsoft Teams, como Cisco Webex.

La siguiente es una lista de las funcionalidades que pueden ser consideradas básicas o indispensables para sostener una efectiva reunión remota de trabajo:

- Rol de anfitrión con funciones privilegiadas como poder silenciar a un/a participante.

- Compartir pantalla durante sesión.

- Chat entre participantes.

- Cuadrícula o grilla con video en vivo de los participantes.

- Opción de grabación de video y audio de la sesión.

- Opción de “levantar la mano” para solicitar la palabra. » Cancelación de ruido ambiente.

- Algunas de las aplicaciones de video conferencia incluyen funciones más avanzadas como:

- Dividir a los/as participantes en sesiones separadas.

- Habilitar transcripción del audio a texto en tiempo real en idioma a elección.

- Realizar encuestas a la audiencia.

Además de las plataformas de productividad mencionadas, existe una gran variedad de aplicaciones o herramientas de diferentes proveedores asociadas al ámbito del trabajo en modalidad ágil y que han mostrado sus bondades para facilitar la coordinación de equipos trabajando en forma remota o híbrida.

Dado que la oferta de herramientas de productividad y colaboración es variada, amplia, de fácil acceso y de dinámica proliferación, es altamente recomendable que la organización de TI de la empresa defina un conjunto finito, común y controlado de aplicaciones, servicios y plataformas estándares que habiliten tanto el trabajo individual como el de los equipos de colaboradores/as de la empresa en su modelo de trabajo híbrido. Este tipo de definiciones trae beneficios de seguridad y eficiencias financieras claras para la empresa.

Uso de aplicaciones como servicio (SaaS) vs. licenciadas

El uso de aplicaciones o software como Servicio Cloud, o también denominado Software as a Service (SaaS), permite un consumo dinámico de acuerdo con la necesidad en un período determinado, es decir, en una modalidad de arriendo a través de la suscripción del servicio. Esto se contrapone con la alternativa más tradicional de comprar una licencia que autoriza su uso, la cual por lo general debe ser instalada en un equipo computacional (PC, computador, laptop, notebook), dispositivo móvil (tablet o smartphone) en particular o bien en un servidor para usar en forma compartida. La compra de la licencia es perpetua, sin embargo, su uso pudiera estar limitado a la versión del software en el momento de su compra.

Los contratos de soporte de aplicaciones permiten tener acceso a actualizaciones que son provistas por las marcas para resolver problemas o bugs del software, como así también a remediaciones o “parches” de vulnerabilidades de seguridad que pudieran ser descubiertas en cualquier momento. Estos contratos de soporte y mantención permiten tener acceso a nuevas versiones o “upgrades” que los proveedores de software están continuamente desarrollando como parte de su plan de mejora y evolución (roadmap tecnológico). Por último, estos contratos permiten contar con la asistencia técnica del proveedor en caso de problemas o la necesidad de asistencia en su uso. El alcance de los servicios que incluyen estos contratos y su modalidad de entrega son descritos en las propuestas de servicio tanto de proveedores como de representantes locales.

Hoy, las aplicaciones SaaS o licenciadas permiten usar la suscripción o licencia en uno o más dispositivos por cada usuario.

Una de las vulnerabilidades más comunes que se encuentra en el uso de aplicaciones como servicio (SaaS) es la facilidad para que un usuario cualquiera adquiera una suscripción comprada por internet, ya sea usando una tarjeta corporativa o personal. Esta práctica no es deseada pues se pierde el control de las aplicaciones que usa la empresa como así también de la información que estas manejan y almacenan.

Por último, existe SaaS de uso libre y gratuito, también denominado freeware, que compite en funcionalidad y calidad con productos de proveedores de marcas reconocidas. La mejor práctica es que la empresa debe definir un conjunto común y estándar de software y aplicaciones autorizadas, permitidas y soportadas por la empresa, incluyendo el freeware. Estas últimas deben ser evaluadas desde el punto de vista de seguridad de la información que manejan (dónde y cómo almacena la información, quién tiene o podría tener acceso a ella), entre otros factores.

El trabajo híbrido trae consigo la flexibilidad no sólo de dónde se trabaja, sino que también qué recursos se necesitan para hacerlo. Se hace necesario disponer en forma flexible y de acuerdo con la demanda, por ejemplo, de un estacionamiento en la oficina y una sala de reuniones con equipamiento de videoconferencia para cierto número de personas a una hora dada. Por lo tanto, los espacios y recursos de la empresa deben estar disponibles para habilitar la flexibilidad del trabajo híbrido. Para ello hoy se ofrecen aplicaciones Cloud que permiten establecer un sistema de reservas de recursos. Un ejemplo de este tipo de aplicaciones es Skedway.

Seguridad de la información

Identificar mejores prácticas para la habilitación del trabajo híbrido en el ámbito de la Seguridad de la Información y Ciberseguridad no es un desafío menor, dada su constante evolución. Sin embargo, la industria de Tecnología e Información propone algunos marcos de referencia o estándares, como el estándar ISO/EIC 27001:2013, que establecen un conjunto de prácticas y controles a seguir que permiten:

- Examinar sistemáticamente los riesgos de seguridad, considerando las amenazas, vulnerabilidades y su impacto en el negocio.

- Diseñar e implementar un conjunto coherente e integral de controles de seguridad y/o otras acciones para abordar aquellos riesgos que se consideren inaceptables.

- Adoptar un proceso de gestión que garantice que los controles (de seguridad de la información) satisfagan de forma continua las necesidades de seguridad de la información de la organización.

Responsabilidades y prácticas del usuario final

Algunos ejemplos de las responsabilidades y prácticas del usuario/a final a incluir en el MPSI:

- El usuario/a no debe compartir sus claves de acceso a los Sistemas de Información de la empresa, bajo ninguna circunstancia. El no cumplimiento de esta práctica pudiera resultar en acciones disciplinarias, incluyendo el término del contrato laboral.

- Todos los datos e información que el empleado/a accede, crea, desarrolla, modifica o registra son propiedad y considerados como activo de la empresa.

- El usuario/a debe evaluar el contenido de los documentos de datos e información para clasificarlo como público, privado o información privilegiada de acuerdo con los criterios de exposición y acceso establecidos por la empresa.

- El usuario/a debe manipular, almacenar, compartir y establecer los controles que protejan los activos de información de la empresa de acuerdo con su clasificación.

- El usuario/a no debe acceder a links, programas .exe, o abrir documentos enviados por casillas de email desconocidas o de origen sospechoso.

- El usuario/a debe reportar en forma inmediata cualquier situación que ponga en riesgo la exposición de información clasificada como privada o información privilegiada o el acceso a sistemas de información de la empresa. Esto incluye el hurto o pérdida de equipamiento computacional.

- El usuario/a no debe conectar o introducir dispositivos (ej. pendrive USB) no autorizados o de procedencia desconocida en el equipamiento computacional conectado a la red corporativa, en forma directa o remota.

- El usuario/a tiene la responsabilidad de permitir la actualización de software en el equipo computacional suministrado o autorizado para uso. Esto incluye apagar y reiniciar su equipo computacional al menos una vez por semana.

- El usuario/a tiene la responsabilidad de seguir los instructivos de conexión remota segura sin excepción, incluyendo el uso de VPN y autenticación de identidad (si es provisto).

- El usuario/a es responsable del cuidado y resguardo del equipamiento computacional suministrado por la empresa para su uso.

- El usuario/a debe usar el equipamiento computacional y sistemas de información a los cuales posee acceso solo para actividades relacionadas con su actual rol y posición en la empresa. El uso personal de estos puede ser ocasional y de acuerdo con el código de ética de la empresa.

Ciberseguridad

El nivel de riesgo de ciberseguridad se ha visto incrementado con la proliferación del trabajo remoto e híbrido, pues la red corporativa se ha extendido más allá de sus fronteras físicas y controladas por la empresa.

Como factor adicional de riesgo, el trabajo híbrido trae consigo una mayor itinerancia entre la conexión del colaborador a la red corporativa en forma directa, en localidades propias de la empresa, como también en forma remota, desde las propias del colaborador o incluso públicas como un cibercafé u oficinas arrendadas o co–work.

Es así como las actividades de ciberseguridad se hacen mucho más relevantes de gestionar, definir, mantener y ejecutar, tales como, pero no limitadas a:

- Proteger y asegurar los límites y fronteras de la red corporativa.

- Establecimiento de firewalls.

- Monitoreo, análisis y filtrado del tráfico (contenido) de entrada y salida de la red corporativa.

- Gestión de listas de sitios web permitidos (lista blanca) y sitios web prohibidos (lista negra).

- Uso de VPN para conexiones de dispositivos desde puntos externos a la red corporativa.

- Proteger y asegurar los dispositivos (end-points) que se conectan a la red corporativa.

- Autenticar (validación y autorización) los dispositivos que se conectan a la red corporativa.

- Proteger el almacenamiento de la información de la empresa en los dispositivos que no son de su propiedad.

- Establecer políticas de seguridad – antivirus, malware, configuración de internet browser.

- Proteger y asegurar las aplicaciones del negocio y la identidad de los usuarios finales.

- Gestionar la identidad y los perfiles de accesos de los usuarios (IAM / Active Directory).

- Incrementar los factores de autenticación de los usuarios.

- Definir la gestión recurrente y oportuna de las vulnerabilidades de la infraestructura y aplicaciones que utiliza la empresa.

- Evaluación y análisis de vulnerabilidades.

- Aplicación frecuente y oportuna de las remediaciones de vulnerabilidades provistas por los fabricantes / marcas.

- Conducir testeos de penetración en forma regular.

- Definir el gobierno corporativo para dar respuesta efectiva y oportuna ante incidentes de ciberseguridad.

En el mercado local, actualmente existen varias empresas especialistas en ciberseguridad que ofrecen tanto servicios de consultoría y asesoría como diferentes tipos de servicios gestionados para que las empresas estén adecuadamente protegidas.

Continuidad del negocio

Las posiciones o roles en las empresas que realizan tareas administrativas, de soporte y apoyo a labores productivas y que, por lo general, se desarrollan en ambientes de oficina son altamente factibles de ser realizadas de forma remota y por períodos extensos de tiempo, eventualmente de forma permanente. Para este tipo de posiciones es importante identificar aquellos roles que son críticos para la continuidad del negocio y definir un plan que permita su continuo funcionamiento para determinados escenarios de interrupción de servicios básicos.

Los escenarios de contingencia que ponen en riesgo la continuidad operativa del trabajo remoto en condiciones adecuadas son los siguientes:

- Corte de energía eléctrica prolongado (más de 2 horas).

- Corte de servicio de internet (más de 1 hora).

- Corte de servicio de telefonía celular y/o fija (más de 1 hora).

- Corte de agua potable (más de 4 horas).

En el caso de enfrentar uno o más de estos escenarios en forma simultánea, se debe definir:

- Contar con servicios alternativos necesarios (ej., servicio banda ancha móvil, BAM).

- Contar con equipamiento adicional (ej., batería adicional para notebook).

- Definir procedimiento de BCP y DRP (ej., definir ubicación alternativa de la empresa a la cual trasladarse).

Estos planes de contingencia, además de ser definidos con antelación, deben ser probados periódicamente, al menos una vez al año.

Ergonomía en el trabajo – tanto en la oficina como en el hogar

El cuidado ergonómico del puesto de trabajo y la postura adoptada es fundamental para cuidar la salud física de todos los colaboradores/as de la empresa.

Por ello, las prácticas indicadas en las figuras de posiciones ergonómicas, tanto sentada como de pie, deben mantenerse hasta que estas se conviertan en hábitos y así estar libres de accidentes y enfermedades ocupacionales de raíz ergonómica.

La OIT desarrolló un video de consejos de ergonomía para las personas que trabajan: https://www.ilo.org/global/about-the-ilo/multimedia/video/institutional-videos/WCMS_740271/lang–es/index.htm

Glosario

Co-Work se refiere a espacios de oficinas en arriendo por hora o por períodos flexibles con instalaciones y servicios adecuados que facilitan el trabajo remoto e híbrido de personas o equipos de trabajo.

VPN (Virtual Private Network): servicio que extiende una red privada sobre una red pública o compartida, permitiendo a los usuarios/as enviar y recibir datos como si sus dispositivos estuvieran conectados directamente a la red privada.

Factor de autenticación: evidencia digital para corroborar la identidad de una persona.

Malware software o programa malicioso.

ISP (Internet Service Provider): proveedor de servicio de conexión a internet.

IaaS (Infrastructure as a Service): productos y servicios Cloud de infraestructura, como cómputo, almacenamiento, respaldo, componentes de redes y conectividad, utilizados y tarifados de acuerdo con su uso variable.

PaaS (Platform as a Service): permite a los/as clientes provisionar, ejecutar y administrar un paquete modular de servicios computacionales, sin la necesidad de construir y mantener la infraestructura y aplicaciones incluidas en dicho paquete. Un ejemplo de PaaS es el DaaS.

DaaS (Desktop as a Service): permite a los/as clientes provisionar, ejecutar y administrar máquinas virtuales que emulan un computador personal con todas sus características y funciones.

VDI (Virtual Desktop Infraestructure): es equivalente a un DaaS.

_________

1 McKinsey. (2021). What executives are saying about the future of hybrid work. 17 Mayo del 2021. Disponible en: https://www.mckinsey.com/capabilities/people-and-organizational-performance/our-insights/what-executives-are-saying-about-the-future-of-hybrid-work

2 Microsoft & Nimbutech (2021) -Trabajo híbrido: Guía para líderes empresariales. Disponible en: https://www.nimbutech.com/uploads/1/2/6/4/126486377/trabajo_h%C3%ADbrido_-_gu%C3%ADa_para_l%C3%ADderes_empresariales_-_nimbutech.pdf

Introducción

Adoptar, promover y educar en el uso de tecnologías de la información es esencial para que el trabajo híbrido ocurra sin impactar la continuidad operativa del negocio. Desde el acceso básico a servicios de conexión a internet hasta el uso de aplicaciones como servicios en la nube se transforman en elementos que toda empresa debe explotar para sostener las mejoras en productividad y satisfacción de los clientes logradas durante la pandemia.

Desde el punto de vista de madurez de trabajo híbrido, en la primera etapa establecer se deben seleccionar y habilitar los elementos básicos pero fundacionales de conectividad, infraestructura, aplicaciones y seguridad de la información, para luego evolucionar al estado de consolidación mediante la promoción y adopción de prácticas en el uso de tecnologías más avanzadas y robustas.

Revisando la literatura, Satya Nadella – CEO de Microsoft – advierte que: “todo se vuelve más complejo, no menos complejo, en el trabajo híbrido.” McKinsey indica que “el modelo híbrido es más complicado que uno completamente remoto,” como el que se vivió durante la pandemia. Es por ello que deben cuidar de múltiples aspectos al seleccionar la tecnología para habilitar el trabajo híbrido de los colaboradores/as en las organizaciones. Pero, más importante aún, es cómo se usa, mitigando sus riesgos inherentes. Por ejemplo, diseñando e implementando un gobierno, procesos, procedimientos y prácticas de seguridad de la información y ciberseguridad.

¿Qué dice la literatura?

En estos últimos dos años se ha escrito en forma abundante sobre cómo se migró desde el trabajo remoto, provocado por la confinación obligada por la pandemia, a la adopción sustentable del trabajo híbrido.

Según McKinsey (2021)1, el 90% de las organizaciones a nivel global combinará el trabajo híbrido y el presencial, aunque el 68% aún no tiene un plan detallado, incluyendo ciberseguridad, que haya sido comunicado o implementado. Las amenazas informáticas a menudo prosperan en escenarios donde hay ausencia de preparación y falta de toma de decisiones estratégicas.

En general, los planes para la habilitación del trabajo híbrido cubren tres dimensiones: personas, lugares y procesos. Microsoft & Nimbutech (2021) señala:

“Respecto de las personas, los planes establecen una nueva cultura organizacional para adoptar el trabajo híbrido, en la cual las expectativas de la nueva experiencia del empleado/a se hagan realidad incluyendo flexibilidad, aprendizaje, bienestar e inclusión. En cuanto a los lugares, las acciones deben buscar cómo traer a las personas de vuelta al lugar de trabajo de forma segura, diseñar pensando en las personas que no están en la sala de reuniones y transformar los espacios físicos en servicios inteligentes con tecnología basada en la nube. Finalmente, las iniciativas relacionadas a los procesos deben procurar la digitalización de todos los procesos empresariales, desde las operaciones hasta las ventas, creando una plataforma digital para transformar toda la empresa, migrando todo a la nube, tan pronto como sea posible, exigiendo seguridad de confianza cero (zero trust) desde la nube hasta el perímetro.” 2

En estas tres dimensiones la selección de la tecnología y las prácticas de su uso son factores críticos para migrar exitosamente al trabajo híbrido permanente.

¿Qué dicen las organizaciones?

En las entrevistas y focus groups, realizadas como parte de este estudio, se menciona que los servicios de Tecnologías de la Información y Comunicaciones (TIC) son habilitantes clave para el trabajo híbrido.

“Había dos habilitadores que son clave: tecnología y conectividad que nosotros teníamos resuelto. Entonces ante el problema, dijimos, señoras y señores, váyanse todos para la casa.” (Empresa de Informática y Telecomunicaciones)

El estudio también demostró que el estado de madurez en el uso de estas tecnologías estableció la velocidad con que las empresas se adaptaron y activaron diferentes modelos de teletrabajo, permitiendo dar continuidad operativa al negocio, en especial para aquellas áreas administrativas de las empresas, como también para las empresas de servicios.

“Nos aseguramos también, de que la conexión a internet de los colaboradores que están haciendo trabajo híbrido, o teletrabajo en algunos casos, sea adecuada para poder tener y sostener reuniones, para poder hacer presentaciones, o manejar incluso los sistemas propios de la compañía, que son a través de VPN.” (Empresa de Informática y Telecomunicaciones)

En adición a contar con conectividad y computadores, es clave tener y usar las herramientas de software y aplicaciones para desarrollar el trabajo en forma remota, definiendo y adoptando prácticas comunes que faciliten la coordinación, realización y seguimiento de actividades y reuniones colaborativas, incluyendo actividades del ámbito de gestión de personas tales como los procesos de contratación e inducción de empleados/as nuevos.

“Habíamos digitalizado muchas plataformas internas, acceso a la información, herramientas de colaboración, que permitían que las personas que estaban afuera no estuvieran, entre comillas, desconectadas, sino que pudieran trabajar de manera normal.” (Empresa de Servicios)

Nuevamente se observa que aquellas empresas más maduras en el uso de tecnologías de información tuvieron menos fricción para lograr un régimen operativo más estable, pues ya contaban con las herramientas y las prácticas de trabajo colaborativo virtual.

“Desde ya hace mucho tiempo nosotros usamos el calendario para todo, para bloquear si tienes que ir al doctor o ir a buscar a los niños al jardín, tenemos una cultura de calendario que nos permitía tener esa flexibilidad para poder por lo menos ahorrarnos en temas de coordinación.” (Empresa de Informática y Telecomunicaciones)

Aquellas más inmaduras, tuvieron que “hacer camino al andar,” es decir, a medida que encontraban problemas y dificultades para adaptarse al trabajo remoto, establecer acuerdos y protocolos para facilitar esta nueva forma de trabajo a distancia.

“De tal manera de que todos tengamos en nuestra cabeza, de que, si sonó el teléfono o me mandaron un chat, es porque es urgente, y si no es tan urgente me mandan un correo. Estamos todavía en esta evolución.” (Empresa de Servicios)

“Lo que hicimos fue establecer ciertos parámetros para que todos nos ajustemos a eso y no hubiera tanta ensalada de tecnologías y su uso.” (Empresa de Servicios)

Sin embargo, persiste la preocupación de que el trabajo de manera remota no facilita un trabajo creativo efectivo, por la distancia entre las personas.

“Los procesos administrativos, de ventas o en esas cosas anda bien, pero los procesos creativos son más difíciles y tienen carencia.” (Empresa de Servicios)

Las entrevistas destacaron el foco en proveer una gran experiencia al empleado/a, que trabaja tanto remoto como presencial, al momento de escoger la infraestructura tecnológica de las salas de reuniones, procurando establecer equidad en términos de visibilidad, participación y colaboración.

“Asegurar un formato y asegurar la tecnología que permita estas reuniones híbridas, donde las personas que están desde su casa puedan estar en las mismas condiciones que los que están en la oficina.» (Empresa de Informática y Telecomunicaciones)

“Habilitar una cantidad importante (de salas de reuniones) y con tecnología que te permita tener una reunión en que la gente esté más integrada, que no se sienta que no está en la reunión.”(Empresa de Informática y Telecomunicaciones)

“Hasta la ramada del dieciocho es híbrida y la transmiten por Zoom.” (Empresa de Servicios)

Las entrevistas destacan el cuidado y autocuidado que deben ejercer los trabajadores/as a distancia. Las prácticas mencionadas abarcan desde proveer elementos adecuados hasta hacer pausas y ejercicios de elongación para prevenir enfermedades y dolencias físicas, ya sea trabajando en la oficina o desde la casa.

“También hicimos el entrenamiento de la mutualidad en temas ergonómicos y de seguridad, que cada persona que estaba en teletrabajo debía cumplir.” (Empresa Productiva)

“Le entregamos a todos un set de teletrabajo que consistía en cosas súper básicas, pero era la cosita para parar el notebook porque te genera un problema visual, y el apoya brazo, una silla ergonómica, el teclado, el mouse nuevo. Entonces, les hicimos una capacitación donde les enseñamos también ejercicios de relajación, pausas activas, los cuidados que tenían que hacer desde su casa, les entregamos este equipamiento y a quienes no podían venir, se los mandamos a sus casas.” (Empresa de Informática y Telecomunicaciones)

¿Cómo se hace?

Para habilitar el trabajo híbrido, desde la perspectiva de la Tecnología de la Información (TI), es necesario considerar:

- Las características del equipamiento e infraestructura que permite realizar el trabajo en forma remota y segura, visto como redes de conectividad.

- La infraestructura computacional que aloja las soluciones de software.

- Las aplicaciones y software que comúnmente se utilizan en esta modalidad de trabajo.

- Los aspectos de seguridad de la información y ciberseguridad necesarios para proteger los activos informáticos de la empresa.

- Prácticas de ergonomía para cuidar la salud física mientras trabajamos, ya sea en la oficina o desde la casa.

Redes de conectividad

Las redes de comunicaciones permiten la conexión remota de diferentes dispositivos, tales como computadores personales, tabletas o smartphones, a la red corporativa de la empresa para acceder a aplicaciones del negocio y del usuario final. El acceso seguro a estas redes es fundamental para habilitar el trabajo remoto y para ello la organización de TI de la empresa debe definir las políticas de seguridad (incluyendo componentes tecnológicos y su configuración) de la infraestructura que estime pertinente de acuerdo con los escenarios de riesgo que desee mitigar.

Conectividad a la red corporativa

Se entiende como red corporativa toda aquella infraestructura y equipamiento de redes de conectividad que permite la interconexión de los edificios, plantas, sucursales y oficinas de la empresa.

Dado que el trabajo híbrido precisa de la conectividad de computadores personales y dispositivos móviles desde localidades fuera de la red corporativa es necesario que estas conexiones sean seguras para evitar la exposición y acceso indeseado a la información o sistemas de la empresa.

Figura: Conectividad a la Red Corporativa

Fuente: Elaboración propia

Fuente: Elaboración propia

En adición a las políticas de seguridad configuradas en la infraestructura de redes y de las conexiones seguras vía VPN, se debe asegurar que la persona que ha accedido a los recursos informáticos de la empresa sea la persona autorizada y no otra. Para ello existe el método de autenticación de múltiples factores (multi-factor authentication), el cual solicita al usuario proveer dos o más evidencias (factores) de su identidad para otorgar el acceso. Los factores de autenticación pueden ser de conocimiento (algo que sólo el usuario sabe; ej., una clave o el nombre de su primera mascota), de posesión (algo que sólo el usuario tiene; ej., un objeto físico tal como un token de seguridad o tarjeta del banco o llave) o inherente a la persona (algo que sólo la persona posee; ej., su huella dactilar). A mayor cantidad de factores solicitados, aumenta la dificultad de suplantación de la identidad de la persona.

Existen distintos dispositivos, de hardware y/o software, que permiten habilitar el método de autenticación de múltiples factores.

Las políticas de seguridad, definidas por la organización de TI, también se extienden a las configuraciones de los dispositivos que se conectan a la red corporativa. En general, las Políticas de Seguridad de los Dispositivos Móviles establecen requisitos mínimos que se deben cumplir para poder establecer una conexión autorizada, los cuales se verifican antes de otorgar el acceso. Dentro de estos requisitos se incluyen tener instalado y mantener actualizado softwares que permiten prevenir el malware (software o programa malicioso), tales como el antivirus, así como también tener instalados los parches de vulnerabilidades de las aplicaciones que son utilizadas en los computadores.

El trabajo híbrido ha traído un cambio importante en el tipo de tráfico que circula en las redes corporativas, pues ha aumentado la transmisión de video y de audio versus el de datos puros. Debido a ello, es necesario realizar un análisis del nuevo perfil de tráfico en las redes corporativas y eventualmente cambiar las asignaciones de ancho de banda para los diferentes tipos de tráfico.

Además, la cobertura, densidad y capacidad de las antenas de la red WiFi (Wireless Fidelity) en los edificios, oficinas e instalaciones de la empresa deben ser analizadas para adecuar estos aspectos a la nueva distribución de las posiciones en las cuales se ubican los colaboradores/as que trabajan en forma presencial en las dependencias de la empresa. Este análisis es esencial para asegurar la continuidad operativa de los accesos a la red corporativa. Estos patrones de accesos cambiarán dinámicamente dado que el trabajo híbrido tiende a flexibilizar la asignación de oficinas y puestos de trabajo y el uso de espacios comunes y salas de reuniones.

Conectividad en el hogar

La disponibilidad, continuidad y calidad de los servicios de acceso a internet son características relevantes para hacer posible un adecuado trabajo híbrido desde localidades que no cuentan con acceso directo a la red corporativa, como es el caso de las casas de los empleados/as.

Hay varios aspectos a considerar al momento de suscribir el servicio de acceso a internet, pues la variedad de opciones depende de la localidad desde donde se realiza el trabajo remoto. Entre estos aspectos se encuentran:

- La factibilidad técnica de los proveedores de servicios internet, también llamados ISP (Internet Service Provider).

- El medio de conectividad (cable coaxial, fibra óptica, inalámbrica o banda ancha móvil o satelital).

- El ancho de banda provisto (medido en Mbps, millones de bits por segundo).

- La modalidad de suscripción (prepago y postpago).

Existen múltiples ISP en el territorio nacional que ofrecen diferentes paquetes de servicios de acuerdo con la localidad geográfica del cliente (ejemplos: Entel, Telefónica – Movistar, Claro – VTR, GTD). En algunos sectores y localidades, pudiera ser el caso que exista un único proveedor ISP. El despliegue de la red 5G a lo largo del territorio nacional traerá mayor cobertura de los servicios de internet, especialmente en localidades rurales y remotas. En algunas localidades del territorio nacional existe la posibilidad de contratar acceso a internet a través de servicios satelitales.

El servicio de Banda Ancha Móvil (BAM) es una buena alternativa para contar con un servicio de conexión a internet como contingencia en caso de que el servicio internet principal sea interrumpido inesperadamente. Adicionalmente, el uso del celular como “hotspot”, compartiendo su enlace inalámbrico 4G o 5G, es también una buena opción como plan de contingencia, equivalente a la BAM.

Conectividad desde cualquier lugar

Si el empleado/a requiere trabajar desde otra localidad que no sea una oficina de la empresa o su hogar, es necesario que se cumplan ciertas condiciones mínimas para garantizar una conexión segura.

En primer lugar, la red WiFi a la que se conecte debe ser conocida. Por ejemplo, la red WiFi provista por un cibercafé, con clave de acceso privada, es probablemente más segura que una red WiFi pública de libre acceso en un aeropuerto.

Infraestructura de hardware

Esta sección aborda la infraestructura de hardware de los puntos extremos (end-point) de conexión utilizados en el trabajo remoto, incluyendo computadores personales, dispositivos móviles y equipamiento de salas de reuniones en las oficinas de la empresa.

Computadores personales y dispositivos móviles

Actualmente, prácticamente todos los empleados/as utilizan para realizar su trabajo, en forma diaria y frecuente, un computador personal, estacionario (PC) o portátil (laptop, notebook), complementado con un dispositivo móvil, como puede ser una “Tableta” (Tablet) y/o un teléfono celular tipo smartphone.

Adicionalmente, el levantamiento en terreno realizado en este estudio evidenció una mejor preparación, rápida respuesta y menor impacto en la continuidad del negocio en aquellas empresas que contaban con un mayor porcentaje de empleados/as con notebooks y dispositivos móviles cuando se adoptó, en forma repentina y reactiva, el trabajo remoto como respuesta al confinamiento obligatorio causado por la pandemia del COVID-19.

La actual ley del trabajo a distancia y teletrabajo establece que el empleador debe proveer todos los recursos necesarios para el desarrollo del trabajo a distancia. Por ello, el empleador debe proveer el PC o notebook, entre otros servicios y suministros. En el caso que el rol o función del empleado/a lo requiera, se debería proveer un smartphone.

El trabajo híbrido aproxima el entorno del trabajo corporativo de la oficina al entorno personal en el hogar y, por lo tanto, existe la tendencia natural del empleado/a de usar su propia infraestructura tecnológica (su computador personal y otros dispositivos móviles) para desarrollar las actividades laborales. Esta tendencia se conoce como “Bring Your Own Device”(Traiga su Propio Equipo) o BYOD. Abrir la opción de usar dispositivos que pertenecen al empleado/a tiene impactos importantes en el ámbito de Seguridad de la Información de la empresa.

Estación de trabajo para el trabajo híbrido en casa

Con el objeto de garantizar la salud física de los empleados/as que trabajan desde su casa en régimen de trabajo híbrido, es necesario proveerles, en adición al PC o notebook, los siguientes componentes de tecnología para configurar su estación de trabajo:

- Pantallas LCD entre 19” y 24”

- Hay roles que dada la cantidad de información que se maneja pudieran requerir de dos pantallas. Si este fuera el caso, estas deben ser del mismo modelo y tamaño para evitar diferencia en brillo y colores. Ambas deben ser configuradas con la misma resolución para evitar distinta calidad de imagen y tamaño de imágenes y textos.

- Es deseable que la pantalla tenga un buen apoyo y sea de altura ajustable para su adecuado uso ergonómico (ver sección Ergonomía en el Trabajo).

- Auriculares, ya sea en modalidad de audífonos o cintillo, ambos con micrófono.

- Teclado en español.

- Mouse.

- Cámara WebCam de 720 o 1024 (1K) píxeles.

- Mesa Escritorio a 70 cm. de altura del piso.

- Silla de 5 ruedas con regulación de altura tanto para el asiento como los apoyabrazos y con apoyo lumbar.

Contar con una estación de trabajo como la descrita anteriormente es relevante para evitar el uso permanente o por tiempo prolongado de un notebook, pues esa práctica no es recomendable debido al potencial impacto negativo en la salud física del empleado/a. Esto se debe a que los notebooks tienen un teclado de menor tamaño y no cuentan con teclado numérico separado, necesario para roles que requieren gran volumen de ingreso de datos numéricos, y que la pantalla de un notebook es reducida (11” a 15”) comparada con una pantalla normal (17”a 24”) y, además, fuerza al usuario a inclinar su cabeza permanentemente resintiendo el cuello y la postura del usuario.

Sala de reuniones en la oficina para facilitar el trabajo híbrido

Con el retorno a la oficina post pandemia COVID-19, es clave habilitar el trabajo híbrido tanto en las casas de los empleados/as que adopten esta opción, como también en los espacios de las oficinas de la empresa. Allí es necesario contar con oficinas habilitadas con tecnología de videoconferencia que permita la colaboración entre empleados/as en la oficina con aquellos conectados remotamente.

En general, las oficinas habilitadas para el trabajo híbrido deben contar como mínimo con los siguientes componentes:

- Pantalla o televisor de 40” o más.

- Dispositivos de videoconferencia con cámaras, parlantes y micrófonos.

- Software de videoconferencia que permita la conexión y control de estos dispositivos.

- Cables USB y HDMI y cajas de extensión de señales, si fuese necesario.

El equipamiento descrito es referencial en términos de componentes. Dependiendo del tamaño de la oficina y de las características de la experiencia que se desee habilitar, puede requerirse tecnología adicional como, por ejemplo: pizarras digitales (con captura y transmisión de imagen), más de una pantalla, múltiples micrófonos, y cámaras sensibles al movimiento del presentador.

Uso de servicios cloud – IaaS y PaaS

Actualmente los servicios en la nube, o servicios Cloud, permiten tener acceso y consumir recursos virtualizados de infraestructura y plataformas, también conocidas como IaaS (Infrastructure as a Service) y PaaS (Platform as a Service), respectivamente. Entre los servicios Cloud que son de interés para habilitar el trabajo híbrido se encuentran el almacenamiento de documentos, así como también la creación de máquinas virtuales que emulan un Computar Personal (Desktop as a Service).

El almacenamiento de documentos está disponible a través de diferentes proveedores de servicios Cloud, los cuales esencialmente permiten almacenar documentos de cualquier tipo, en forma segura, y en volúmenes casi sin límites. Muchos de ellos son de consumo gratuito hasta un cierto límite (por ejemplo, 1 terabyte). Una de las características más importantes al usar el almacenamiento Cloud de documentos es que estos pueden ser fácilmente compartidos con otros usuarios del mismo servicio, dando así vida a un espacio virtual de trabajo colaborativo. El uso de estos servicios también tiene la ventaja de permitir almacenar la información de la empresa en un mismo lugar y no diseminada y confinada a los discos duros de los computadores personales. En general, los proveedores de plataformas de productividad incluyen estos servicios de almacenamiento como parte de la suite (por ejemplo, OneDrive de Microsoft 365 o Drive de Google Workspace). Otros proveedores de este tipo de servicio, bien posicionados y confiables, son DropBox e iCloud de Apple.

Los servicios Cloud de cómputo virtual permiten crear un PC Virtual, también conocido como Escritorio Virtual o Virtualización de Escritorio. Este tipo de servicio se denomina Desktop as a Service (DaaS) o Virtual Desktop Infrastructure (VDI), que permite emular un ambiente de computador personal en Cloud, personalizado al usuario que lo accede, incluyendo las aplicaciones de negocio y propias que podría tener en un PC físico. El acceso a este servicio puede ser desde cualquier PC (físico), tablet o smartphone que tenga acceso a internet, sin necesidad de una conexión VPN ni contar con configuración estándar de la empresa en dichos equipos. Dicho de otra forma, el computador personal puede tener un sistema operativo sin políticas de seguridad corporativas. Esto no pondrá en riesgo la seguridad de los datos e información que se trabajen en el Escritorio Virtual, pues su acceso y visibilidad está confinado a la sesión de trabajo en el Cloud DaaS cada vez que el usuario se conecte y autentique. Esta solución es muy apropiada para fuerza de ventas que están en forma permanente en las oficinas de sus clientes y necesitan un dispositivo móvil liviano para acceder a sistemas como un CRM. También se utiliza esta solución como parte de los planes de continuidad de negocio (Business Continuity Plan, BCP). Esta es también una solución adecuada para habilitar la opción BYOD para el uso de dispositivos propios del empleado/a. Existen varios proveedores con este tipo de servicios, como Microsoft y Citrix. Finalmente, el DaaS permite una administración, supervisión y escalamiento de este tipo de servicio de forma centralizada.

Aplicaciones del negocio y del usuario final

Una vez definida la conectividad y la infraestructura tecnológica adecuada, tanto en la oficina como fuera de ella, es necesario que la empresa, a través de su organización de TI, asegure que sus aplicaciones de negocio y de usuario final cuenten con las funciones y características de seguridad, las cuales se describen en esta sección.

Aplicaciones del negocio

Las aplicaciones de negocio cuentan con diferentes requisitos de seguridad, abarcando desde definir diferentes perfiles de acceso y uso para asegurar una clara y auditable segregación de funciones en cada aplicación de negocio hasta garantizar que el desarrollo de líneas de programación de las aplicaciones e interfaces se desarrolle bajo estrictas prácticas de codificación segura.

Los mayores riesgos yacen en las aplicaciones más antiguas (llamadas legacy), ya sea de desarrollo propio (“in house”) o de “caja” (soluciones de paquete) de proveedores, pues estos pueden contar con un único usuario de administración y/o un único usuario final, no tener más soporte del proveedor y, por lo tanto, sin soluciones o parches a vulnerabilidades de seguridad. El trabajo remoto ha aumentado los niveles de riesgo que este tipo de situaciones exponen a las empresas que aún usan piezas de software de tecnologías obsoletas, ya fuera de soporte por parte de los proveedores.

Aplicaciones, servicios y plataformas para el trabajo híbrido de los colaboradores/as

Actualmente existe una gran variedad de oferta de servicios, aplicaciones y plataformas de herramientas confiables y seguras accesibles en internet. Estas permitieron que muchos trabajadores/as (dependientes e independientes) pudieran desempeñar sus labores en forma virtual y remota durante la pandemia del COVID-19.

Por un lado, están las aplicaciones de videoconferencia que dan continuidad a las reuniones o sesiones de trabajo en forma remota de dos o más empleados/as. Por otro lado, están las denominadas plataformas o “suites” de herramientas de productividad y colaboración que han permitido a los empleados/as continuar con la ejecución de sus propias tareas y actividades, como así también en las que deben colaborar con otros colegas (ej., editar un documento en forma compartida para diseñar un producto o una campaña de marketing). Con respecto a las suites de herramientas de productividad y colaboración, las más completas y de mayor uso en el mercado son las provistas por Microsoft y Google, teniendo ambas ofertas de servicios diferenciados tanto para empresas como para personas. Microsoft 365 ofrece un entorno híbrido que ha evolucionado desde el PC (físico) hacia los servicios en su propia Cloud, mientras que Google Workspace es una plataforma nativa en la propia Google Cloud.

En la siguiente tabla se puede observar una comparación de las herramientas, aplicaciones y servicios que Microsoft y Google ofrecen, identificando aquellas básicas para habilitar un trabajo híbrido colaborativo.

El trabajo híbrido trae consigo una forma de trabajo en la que se mezclan las reuniones de trabajo con momentos de colaboración asincrónica entre colaboradores/as que se encuentran en distintos lugares. Estas plataformas colaborativas deben ser utilizadas para facilitar dicha interacción asincrónica en cualquier momento. Así, por ejemplo, mientras varios colaboradores/as están editando un mismo documento compartido, ellos puedan reunirse rápidamente (con un par de “clicks”) en una sesión de videoconferencia.

A su vez, las aplicaciones de videoconferencia han experimentado una gran expansión en términos de uso y popularidad, así como también una acelerada evolución en las funcionalidades disponibles. Esto se debe a que los proveedores habilitaron nuevas funcionalidades para facilitar la interacción y colaboración de los participantes y así ganar su preferencia. Estas aplicaciones han sido una pieza fundamental para dar vida al trabajo remoto e híbrido. La oferta es bastante más amplia que en la categoría anterior, en término de proveedores, destacándose la aplicación Zoom por su libre acceso y variadas funcionalidades, así como también su disponibilidad en múltiples sistemas operativos (iOS, Android, Microsoft Windows). Existen otras aplicaciones disponibles, adicionales a Google Meet y Microsoft Teams, como Cisco Webex.

La siguiente es una lista de las funcionalidades que pueden ser consideradas básicas o indispensables para sostener una efectiva reunión remota de trabajo:

- Rol de anfitrión con funciones privilegiadas como poder silenciar a un/a participante.

- Compartir pantalla durante sesión.

- Chat entre participantes.

- Cuadrícula o grilla con video en vivo de los participantes.

- Opción de grabación de video y audio de la sesión.

- Opción de “levantar la mano” para solicitar la palabra. » Cancelación de ruido ambiente.

- Algunas de las aplicaciones de video conferencia incluyen funciones más avanzadas como:

- Dividir a los/as participantes en sesiones separadas.

- Habilitar transcripción del audio a texto en tiempo real en idioma a elección.

- Realizar encuestas a la audiencia.

Además de las plataformas de productividad mencionadas, existe una gran variedad de aplicaciones o herramientas de diferentes proveedores asociadas al ámbito del trabajo en modalidad ágil y que han mostrado sus bondades para facilitar la coordinación de equipos trabajando en forma remota o híbrida.

Dado que la oferta de herramientas de productividad y colaboración es variada, amplia, de fácil acceso y de dinámica proliferación, es altamente recomendable que la organización de TI de la empresa defina un conjunto finito, común y controlado de aplicaciones, servicios y plataformas estándares que habiliten tanto el trabajo individual como el de los equipos de colaboradores/as de la empresa en su modelo de trabajo híbrido. Este tipo de definiciones trae beneficios de seguridad y eficiencias financieras claras para la empresa.

Uso de aplicaciones como servicio (SaaS) vs. licenciadas

El uso de aplicaciones o software como Servicio Cloud, o también denominado Software as a Service (SaaS), permite un consumo dinámico de acuerdo con la necesidad en un período determinado, es decir, en una modalidad de arriendo a través de la suscripción del servicio. Esto se contrapone con la alternativa más tradicional de comprar una licencia que autoriza su uso, la cual por lo general debe ser instalada en un equipo computacional (PC, computador, laptop, notebook), dispositivo móvil (tablet o smartphone) en particular o bien en un servidor para usar en forma compartida. La compra de la licencia es perpetua, sin embargo, su uso pudiera estar limitado a la versión del software en el momento de su compra.

Los contratos de soporte de aplicaciones permiten tener acceso a actualizaciones que son provistas por las marcas para resolver problemas o bugs del software, como así también a remediaciones o “parches” de vulnerabilidades de seguridad que pudieran ser descubiertas en cualquier momento. Estos contratos de soporte y mantención permiten tener acceso a nuevas versiones o “upgrades” que los proveedores de software están continuamente desarrollando como parte de su plan de mejora y evolución (roadmap tecnológico). Por último, estos contratos permiten contar con la asistencia técnica del proveedor en caso de problemas o la necesidad de asistencia en su uso. El alcance de los servicios que incluyen estos contratos y su modalidad de entrega son descritos en las propuestas de servicio tanto de proveedores como de representantes locales.

Hoy, las aplicaciones SaaS o licenciadas permiten usar la suscripción o licencia en uno o más dispositivos por cada usuario.

Una de las vulnerabilidades más comunes que se encuentra en el uso de aplicaciones como servicio (SaaS) es la facilidad para que un usuario cualquiera adquiera una suscripción comprada por internet, ya sea usando una tarjeta corporativa o personal. Esta práctica no es deseada pues se pierde el control de las aplicaciones que usa la empresa como así también de la información que estas manejan y almacenan.

Por último, existe SaaS de uso libre y gratuito, también denominado freeware, que compite en funcionalidad y calidad con productos de proveedores de marcas reconocidas. La mejor práctica es que la empresa debe definir un conjunto común y estándar de software y aplicaciones autorizadas, permitidas y soportadas por la empresa, incluyendo el freeware. Estas últimas deben ser evaluadas desde el punto de vista de seguridad de la información que manejan (dónde y cómo almacena la información, quién tiene o podría tener acceso a ella), entre otros factores.

El trabajo híbrido trae consigo la flexibilidad no sólo de dónde se trabaja, sino que también qué recursos se necesitan para hacerlo. Se hace necesario disponer en forma flexible y de acuerdo con la demanda, por ejemplo, de un estacionamiento en la oficina y una sala de reuniones con equipamiento de videoconferencia para cierto número de personas a una hora dada. Por lo tanto, los espacios y recursos de la empresa deben estar disponibles para habilitar la flexibilidad del trabajo híbrido. Para ello hoy se ofrecen aplicaciones Cloud que permiten establecer un sistema de reservas de recursos. Un ejemplo de este tipo de aplicaciones es Skedway.

Seguridad de la información

Identificar mejores prácticas para la habilitación del trabajo híbrido en el ámbito de la Seguridad de la Información y Ciberseguridad no es un desafío menor, dada su constante evolución. Sin embargo, la industria de Tecnología e Información propone algunos marcos de referencia o estándares, como el estándar ISO/EIC 27001:2013, que establecen un conjunto de prácticas y controles a seguir que permiten:

- Examinar sistemáticamente los riesgos de seguridad, considerando las amenazas, vulnerabilidades y su impacto en el negocio.

- Diseñar e implementar un conjunto coherente e integral de controles de seguridad y/o otras acciones para abordar aquellos riesgos que se consideren inaceptables.

- Adoptar un proceso de gestión que garantice que los controles (de seguridad de la información) satisfagan de forma continua las necesidades de seguridad de la información de la organización.

Responsabilidades y prácticas del usuario final

Algunos ejemplos de las responsabilidades y prácticas del usuario/a final a incluir en el MPSI:

- El usuario/a no debe compartir sus claves de acceso a los Sistemas de Información de la empresa, bajo ninguna circunstancia. El no cumplimiento de esta práctica pudiera resultar en acciones disciplinarias, incluyendo el término del contrato laboral.

- Todos los datos e información que el empleado/a accede, crea, desarrolla, modifica o registra son propiedad y considerados como activo de la empresa.

- El usuario/a debe evaluar el contenido de los documentos de datos e información para clasificarlo como público, privado o información privilegiada de acuerdo con los criterios de exposición y acceso establecidos por la empresa.

- El usuario/a debe manipular, almacenar, compartir y establecer los controles que protejan los activos de información de la empresa de acuerdo con su clasificación.

- El usuario/a no debe acceder a links, programas .exe, o abrir documentos enviados por casillas de email desconocidas o de origen sospechoso.